A partir do exemplo das famílias mais comuns de extensões maliciosas, explicamos o que pode dar errado depois de instalar um plug-in no navegador.

Cada um de nós provavelmente instalou algum tipo de extensão de navegador em pelo menos uma vez: um bloqueador de anúncios, um tradutor online, um verificador ortográfico ou outra coisa. No entanto, raramente paramos para pensar: a extensão é realmente segura? Infelizmente, esses mini aplicativos aparentemente inofensivos podem ser muito mais perigosos do que parecem à primeira vista. Vamos apresentar o que pode dar errado. Para isso, usaremos dados do relatório recente de nossos especialistas sobre as famílias mais comuns de extensões maliciosas de navegadores.

O que são extensões e o que elas fazem?

Vamos começar com a definição básica e identificar a raiz do problema. Uma extensão de navegador é um plug-in que adiciona funcionalidade ao seu browser. Por exemplo, eles podem bloquear anúncios em páginas da web, fazer anotações, verificar a ortografia e muito mais. Para navegadores populares, existem lojas oficiais para este tipo de aplicação que ajudam a selecionar, comparar e instalar os plug-ins que você deseja. Mas extensões também podem ser instaladas a partir de fontes não oficiais.

É importante notar que, para uma extensão fazer seu trabalho, ele precisará de permissão para ler e alterar o conteúdo dos sites que você visualiza em seu navegador. Sem esse acesso, provavelmente será completamente inútil.

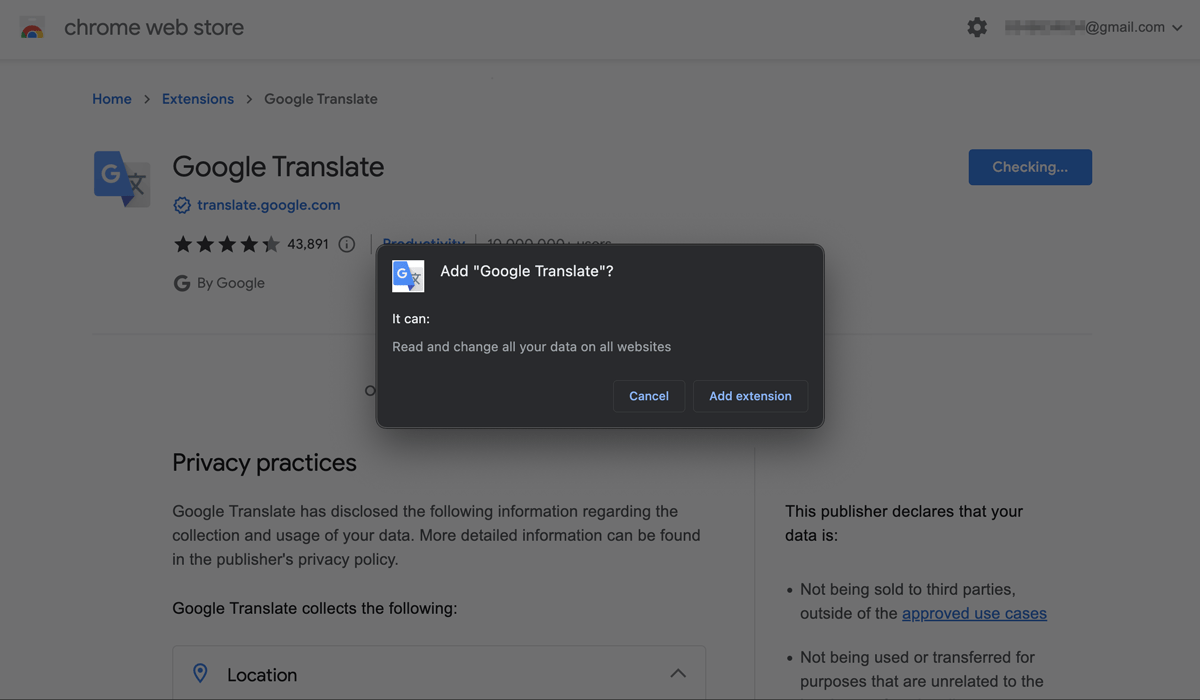

No caso do Google Chrome, as extensões exigirão a capacidade de ler e alterar todos os seus dados em todos que você visita. Parece um grande negócio, certo? No entanto, mesmo as lojas oficiais chamam pouca atenção para este fato.

Por exemplo, na Chrome Web Store, na seção de Práticas de Privacidade da popular extensão do Google Translate há afirmação que coleta informações sobre localização, atividade do usuário e conteúdo do site. Mas o fato de que precisa de acesso a todos os dados de todos os sites para funcionar não é revelado ao usuário até que ela esteja instalada.

A extensão do Google Translate pede permissão para “Ler e alterar todos os seus dados em todos os sites” que você visitar

Muitos, se não a maioria dos usuários provavelmente, nem sequer irão ler esta seção e clicarão logo em Usar no Chrome para começar a usar o plug-in de forma imediata. Tudo isso cria uma oportunidade para os cibercriminosos distribuírem adware, e até mesmo malware sob o pretexto do que parece ser extensões inofensivas.

Criação do Site Fly Brasil Cursos AVSEC Serviços Auxiliares de Transporte Aéreo

Quanto às extensões de adware, o direito de alterar o conteúdo exibido permite que mostrem anúncios nos sites que você visita. Neste caso, os criadores da extensão ganham dinheiro com os usuários clicando em links de afiliados tagueados para sites de anunciantes. Para obter um conteúdo de anúncios mais direcionado, eles também podem analisar suas consultas de pesquisa e obter dados.

As coisas são ainda piores quando se trata de extensões maliciosas. O acesso ao conteúdo de todos os sites visitados permite que um invasor roube dados de cartões , cookies e outras informações confidenciais. Vamos ver alguns exemplos.

Ferramentas maliciosas para arquivos office

Nos últimos anos, os cibercriminosos têm espalhado ativamente extensões de adware nos WebSearch. Os membros desta família geralmente são disfarçados como ferramentas para arquivos do Office, por exemplo, para conversão word-to-PDF.

A maioria deles até exerce a função declarada. Mas, após a instalação, eles substituem a página inicial usual do navegador por uma barra de pesquisa de outro buscador e rastreia links de afiliados para recursos de terceiros, como AliExpress ou Farfetch.

Página inicial do navegador após baixar uma das extensões da família WebSearch

Uma vez instalada, a extensão também altera o mecanismo de pesquisa padrão para algo chamado search.myway. Isso permite que os cibercriminosos salvem e analisem as consultas de pesquisa do usuário e os alimentem com links mais relevantes de acordo com seus interesses.

No momento, as extensões do WebSearch não estão mais disponíveis na loja oficial do Chrome, mas ainda podem ser baixadas a partir de recursos de terceiros.

Adwares difícieis de se livrar

Membros do DealPly, outra família comum de extensões de adware, geralmente entram nos computadores das pessoas, juntamente com conteúdo pirateado baixado de sites duvidosos. Eles funcionam da mesma forma que os plug-ins do WebSearch.

As extensões DealPly também substituem a página inicial do navegador por um mini site com links de afiliados para plataformas digitais populares, e assim como as extensões maliciosas do WebSearch, elas substituem o mecanismo de busca padrão e analisam consultas de pesquisa do usuário para criar anúncios mais personalizados.

Página inicial do navegador após o carregamento de uma das extensões da família DealPly

Além disso, membros da família DealPly são extremamente difíceis de se livrar. Mesmo que o usuário remova a extensão do adware, ele reinstalará em seu dispositivo cada vez que o navegador for aberto.

AddScript distribui cookies indesejados

Extensões da família AddScript geralmente se disfarçam de ferramentas para baixar músicas e vídeos de redes sociais ou plataformas de gestão de servidores proxy. No entanto, além dessa funcionalidade, eles infectam o dispositivo infectado com código malicioso. Os invasores então usam esse código para visualizar vídeos em segundo plano sem que o usuário perceba e ganhem renda aumentando o número de visualizações.

Outra fonte de renda para cibercriminosos é baixar cookies nos dispositivos das vítimas. De um modo geral, os cookies são armazenados quando os usuários visitam um site e utilizados como uma espécie de marcador digital. Em uma situação normal, sites afiliados prometem levar os clientes para um site legítimo. Para isso, atraem usuários para seu próprio site, o que, novamente, em uma situação normal, é feito por meio de conteúdo interessante ou útil. Em seguida, eles armazenam um cookie no computador do usuário e direcionam a navegação para o site de destino com um link. Usando esse cookie, o site entende de onde o novo cliente veio e paga ao parceiro uma taxa — às vezes para o próprio redirecionamento, às vezes uma porcentagem de qualquer compra feita, e às vezes para uma determinada ação, como inscrição.

Os operadores AddScript empregam uma extensão maliciosa para abusar deste esquema. Em vez de enviar visitantes reais de sites para parceiros, eles baixam vários cookies nos dispositivos infectados. Esses cookies servem como marcadores para o programa de parceiros dos golpistas, e assim recebem uma taxa. Na verdade, eles não atraem nenhum novo cliente, e sua atividade de “parceiro” consiste em infectar computadores com essas extensões maliciosas.

FB Stealer — um ladrão de cookies

FB Stealer, outra família de extensões maliciosas, trabalha de forma diferente. Ao contrário do AddScript, os membros destafamília não baixam “extras” para o dispositivo, mas roubam cookies importantes. É assim que funciona.

A extensão FB Stealer entra nos dispositivos dos usuários junto com o Trojan NullMixer, que normalmente entra no computador das vítimas ao tentarem o download de um instalador de software hackeado. Uma vez instalado, o Trojan modifica o arquivo usado para armazenar as configurações do navegador Chrome, incluindo informações sobre extensões.

Então, após a ativação, o FB Stealer finge ser a extensão do Google Translate e as vítimas acabam por baixar a guarda. A extensão parece muito convincente e o único alerta é o aviso do navegador de que a loja oficial não contém nenhuma informação sobre a aplicação.

O navegador avisa que a loja oficial não contém informações sobre a extensão

Os membros desta família também substituem o mecanismo de pesquisa padrão do navegador, mas isso não é a coisa mais desagradável sobre essas extensões. A principal função da FB Stealer é roubar os cookies de usuários da maior rede social do mundo, daí o nome. Estes são os mesmos cookies que permitem que você pule o login toda vez que você visitar o site — e eles também permitem que os invasores obtenham premissão de entrada sem senha. Ao sequestrar uma conta desta forma, eles podem, então, por exemplo, enviar mensagens aos amigos e parentes da vítima pedindo dinheiro.

Mantenha-se seguro

As extensões do navegador são ferramentas úteis, mas é importante tratá-las com cautela e perceber que não são tão inofensivas quanto se pode pensar. Por isso, recomendamos as seguintes medidas de segurança:

- Faça o download de extensões apenas de fontes oficiais. Lembre-se que isso não é garantia de segurança total — extensões maliciosas conseguem se esconder em lojas oficiais de vez em quando. Mas essas plataformas geralmente se preocupam com a segurança do usuário e, de forma rotineira, conseguem remover extensões maliciosas.

- Não instale muitas extensões e verifique regularmente a lista. Se você encontrar algo que você não se instalou,é um alerta vermelho!

- Não clique em links enviados por email, navegadores não costumam enviar emails.

Via: https://www.kaspersky.com.br/